Атака ботов: рассказываем подробно о том, как работает российский механизм распространения лжи в интернете

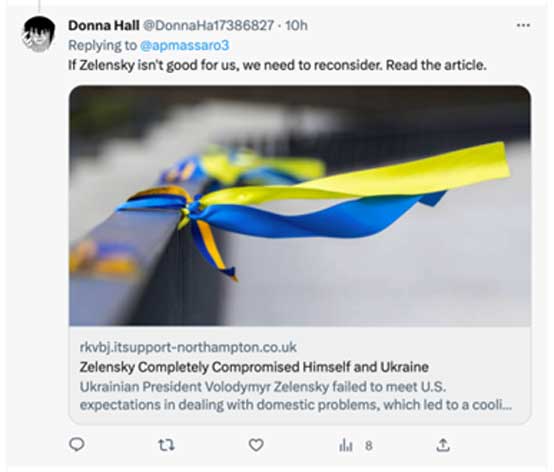

Вам уже доводилось получать в соцсетях отзывы от бесчисленного числа фальшивых профилей, ссылающихся на фальшивые подделки под страницы журнала «Либерал» или портала «Мако»? Рассказываем, как работают пророссийские операторы новой кампании по «промывке мозгов».

С июня этого года в израильском сегменте социальных сетей активнее, чем обычно, множатся посты, хештеги, статусы и твиты, осуждающие солидарность израильтян с Украиной, подвергшейся российской агрессии. Комментарии содержат ссылки в том числе на страницу, имитирующую журнал «Либерал», с заголовком «Украина – это дорого» и статьей, якобы написанной Джоаной Ландау – реальным автором журнала, которая опубликовала в нем несколько недель назад совсем другой материал. Другая фальшивка со статьей под похожим заголовком – «Солидарность с Украиной слишком дорого обходится» – имитирует сайт «Мако». Подписана статья якобы известным израильским обозревателем Амноном Абрамовичем.

Ни Абрамович, ни Ландау этих материалов не писали. Ни «Либерал», ни «Мако» их не публиковали – это попытка извне воздействовать на общественное мнение в Израиле и склонить его в пользу России и против Украины.

Исследователи журнала «Либерал» попытались найти источники этой дезинформационной кампании. Они отмечают: чем глубже в нее погружаешься, тем более видишь, насколько она разветвлена – метастазы обнаруживаются во Франции, Германии и других странах Европы. Очевидно, что в создание настолько запутанной инфраструктуры было вложено много средств с целью уклониться от механизмов обнаружения, способных разоблачить и саму ложь, и личности, стоящие за ней. В этой статье мы расскажем, куда с достаточной степенью достоверности привели эти поиски.

Пропаганда в истории войн

Операции влияния как часть психологической войны – не сегодняшнее изобретение. Уже две с половиной тысячи лет назад в сражении при Пелузии персы, бившиеся с египтянами, привязывали к своим щитам кошек – из-за египетского поверья, запрещавшего причинять вред этим животным. Это стало одним из факторов разгрома Египта и установления персидского владычества над ним. Монголы тоже не гнушались психологических манипуляций и засылали в армии врагов гонцов, рассказывающих, какие ужасы их ждут, если немедленно и безоговорочно не капитулировать.

В обеих мировых войнах XX века противники сбрасывали листовки с самолетов на вражеские позиции. Немцы в эфире популярной радиостанции «Лорд хау-хау», выполнявшей роль иновещания в Третьем рейхе, убеждали американских солдат дезертировать и вернуться домой. Во время первой войны в Ираке американская пропаганда убеждала местных жителей восстать против своего коррумпированного правительства. И даже Израиль рассылал угрожающие СМС-сообщения палестинцам в попытках удержать их от участия в демонстрациях.

Несколько лет назад правительство США сообщило, что в 2016 году Россия вела кампанию во время выборов президента этой страны с целью подорвать доверие общества к демократическому процессу в Америке, опорочить кандидата от Демпартии Хиллари Клинтон и снизить ее шансы на президентство. Американцы утверждают, что россияне подливают масла в огонь общественной полемики о движении BLM. Китай, по сообщению компании Meta, пытался на промежуточных выборах в США уменьшить общественную поддержку кандидатов, менее других симпатизирующих Пекину. Руководство сети Twitter выявило аналогичные попытки Ирана. И этот перечень можно продолжить.

Цель всех этих «операций влияния» – ослабить сплоченность другой стороны, усилить разногласия, которые оттянут на себя ресурсы и внимание, а также отклонить тамошнее общественное мнение на сторону, предпочтительную атакующим.

Грубые шаблоны

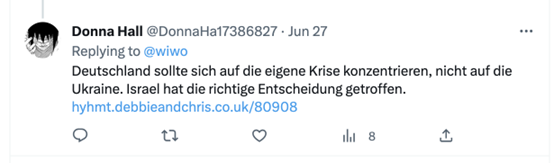

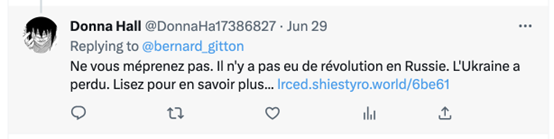

Через некоторое время после того, как российское вторжение в Украину из несостоявшегося блицкрига превратилось в войну на истощение, началась информационная операция, подвергающая сомнению помощь, которую Киеву оказывают США, Германия и даже, несмотря на робость своего правительства, Израиль. Кампания бередит один и тот же вопрос: почему налогоплательщики должны оплачивать помощь Украине? Но его адаптируют к разным целевым аудиториям в разных странах. Например, в Германии авторы кампейна говорят «Америка, уходи из Европы!», интерпретируя таким образом известнейший слоган 1960-х годов «Yankee, go home!». Он использовался пропагандистами Восточной Германии и знаком всем немцам. А израильтян пугают тем, что оружие, поставляемое Украине, может попасть в руки палестинских группировок, убеждают в связи украинского правительства с пронацистскими элементами и намекают на ущерб, который может быть нанесен российским евреям, если Иерусалим займет сторону Киева в этом конфликте.

В Германии пропаганда вышла за пределы интернета: появились граффити, в которых статую Свободы изображают в сексуальной позе, и щедро тиражируемые печатные флаеры – их распространяли и в Сети с лозунгом «Америка, уходи из Европы!». Все эти действия вместе должны были создать впечатление, будто речь идет о массовом движении. Однако более тщательное изучение фотографий показало, что всего в одном месте Восточного Берлина рисовали граффити и еще в одном раздавали полиграфическую продукцию. То есть это и не общественное движение, и не популярное. Но точно, что кто-то вложил немало денег, пытаясь представить его таковым.

Чтобы затруднить обнаружение источника и блокировку своих кампаний, организаторы построили пятислойную систему дезинформирования населения. Рассказываем, как выглядят эти слои.

Первый слой

Были созданы интернет-образы (аккаунты с поддельными профилями) во множестве разных каналов – Facebook, Twitter и других. Сотни таких профилей задействуют для распространении линков как в собственных аккаунтах, так и в комментариях к чужим сообщениям. Обычно ссылка предваряется каким-то предложением, фразой, соответствующей духу информационной кампании.

Но в этот раз, в отличие от других кампаний, ее операторы действовали поспешно и купили (или арендовали) уже готовые сети фальшивых аккаунтов в Турции, Малайзии, Китае и некоторых других странах. Есть указания на то, что ранее эти же сети использовались для мошенничеств с криптовалютами. Распространяемый ими контент тоже выглядел неестественно: одни и те же профили распространяли сообщения на английском, французском, немецком и русском языках, а профили, которые ранее «говорили» на китайском или русском, внезапно перешли на иврит – несмотря на отсутствие какого-либо интереса их прежних «подписчиков» к материалам на иврите.

Имена фальшивок тоже кажутся неестественными, как и искусственно созданные аватары, часто – анимационные, заменяющие фотографию профиля.

Второй слой

За прошедшие годы социальные сети создали множество алгоритмов борьбы со спамом и «мусорным контентом», так что кампанию, в которой некто «Бен Лайла» рассылает один и тот же линк на одну и ту же статью, быстро бы обнаружили и заблокировали. Чтобы обойти эту защиту, создатели пропагандистской кампании создали второй слой: они обеспечили операторов сотнями доменных имен, не связанных друг с другом. Благодаря этому вместо одного линка на статью вдруг появляются сотни ссылок, ни одна из которых не похожа на другую.

Тем не менее и их удается идентифицировать, поскольку структура ссылок, ведущих на второй слой, тоже шаблонна: это субдомен из пять букв, затем сам домен и следом – набор из еще пяти символов.

Например, адрес, который вел на сайт «Мако», начинался с домена https://jself.nuprotection.co[.]uk/926cf, где jself – субдомен, nuprotection – домен (малоизвестный, как правило) и 926cf – финальный набор. Когда пользователи нажимали на ссылку, опубликованную в первом слое (например, в посте или комментарии в соцсети), браузер перенаправлял их на пустую страницу, но содержащую обеспечение предосмотра соцсети так, чтобы отображались заголовок целевой страницы и фотография на ней. Операторы кампании добились этого, добавив «метаинформацию» именно в том формате, который ожидают автоматизированные инструменты социальных сетей. Вот как это выглядит в коде:

- <meta property=»og:title» content=»США – стратегический союзник или временный враг?«/>

- <meta property=»og:description» content=«Серия последовательных антиизраильских действий администрации Байдена свидетельствует о массированной атаке Демократической партии на Израиль»/>

- <meta property=»og:image» content=»https://[REDACTED]/file/26fd0ea7f10356c795b60.png»>

Этот трюк с предосмотром во втором слое оказался весьма эффективным: создателям не пришлось «сжигать» приобретенные домены, а окно предварительного просмотра сделало ссылки более привлекательными. Отсюда осуществлялась моментальная (обновление страницы за 0 секунд) переброска посетителя на третий слой – собственно страницу с пропагандистским текстом.

Хостинг как буферная зона

Важно подчеркнуть, что виды связи между владельцами доменных имен и операторами пропагандистских атак не установлены: они могли быть куплены, арендованы, взломаны, украдены и т. п. Например, упомянутый выше домен nuprotection был приобретен в 2016 году и до сих пор числится за прежним владельцем, который до 2018 года как минимум держал на нем партнерскую программу для страховых фирм Великобритании. На другом адресе – ourteam.co.in (о нем еще поговорим ниже) – до марта 2023 года размещался веб-сайт индийской компании – разработчика интернет-систем, и официально право собственности на него никому не передавалось.

Анализ IP-адресов указывает, что все эти домены обращаются к очень небольшому числу серверов. И на каждом сервере таких доменов – сотни. Физически серверы расположены в странах вроде Финляндии и Голландии, но, копнув глубже, можно найти адреса, на которые высылают отчеты о совершенных акциях, и они относятся к российским фирмам, зарегистрированным в Москве и Краснодаре.

- Читайте также:

- Как и почему Россия стала отрицателем Холокоста

- Россия опробовала «железный занавес 2.0»

- Повесть о карме: в России все только начинается

Компании, размещающие эти сайты, обеспечивают им bulletproof hosting («пуленепробиваемый хостинг»). Он призван стать барьером между заказчиками и правоохранительными органами. Такие хостинговые компании, как правило, действуют в странах, чьи отношения с Западом не назовешь теплыми, или же в странах со слабой инфраструктурой применения закона. Они также в большинстве случаев предпочитают вообще не знать личности своих клиентов. Для этого оплату принимают только в криптовалюте, общаются через бота и обязуются игнорировать, насколько смогут, жалобы на злоупотребления. Исследователи смогли найти подтверждение тому, что как минимум одна из таких компаний, Zerohost, предоставляла хостинг для вредоносного ПО Aurora Stealer, предназначенного для кражи информации с компьютеров по всему миру.

Третий слой

Здесь, в отличие от второго слоя, всего несколько доменов. Он служит для того, чтобы охотящимся за этой сетью было трудно отследить тех, кто ею оперирует. Страница, на которую попадет пользователь, на первый взгляд выглядит совершенно невинно и содержит шаблонный текст, в котором существительные чередуются с глаголами, а слова могут меняться при обновлении. Во фразе может вообще не быть смысла – но это предотвращает игнорирование поисковиками, потому что в большинстве случаев при автоматическом индексировании не проверяется осмысленность текстов, а значит, страница успешно пройдет проверку.

Код JavaScript в кодировке base64 внизу страницы – еще один способ избежать обнаружения подделки менее эффективными (но, к сожалению, все еще очень распространенными) автоматизированными инструментами. И он определяет, является ли посетитель страницы реальным человеком. Если да – система переправит его на четвертый, целевой уровень.

Совсем недавно люди, управляющие антиукраинской фейк-кампанией, использовали систему построения сайтов… украинской компании Weblium, которая не только на собственной странице однозначно декларирует поддержку своей стране, но и помогает волонтерам и благотворительным организациям; все сотрудники Weblium – украинцы, а в состав их холдинга входит фонд People’s Project, старающийся обеспечивать необходимыми вещами солдат ВСУ. После того как исследователи журнала «Либерал» сообщили компании об этом факте, та немедленно закрыла сайты, причастные к пророссийской информационной атаке, а также усилила защиту своей системы и устранила уязвимость системы, давшую пророссийским злоумышленникам возможность для интернет-мошенничества.

Четвертый слой: управление и контроль

Тут несколько серверов, ради повышения эффективности отфильтровывающих пользователей из нецелевых групп и стран – чтобы не перенаправлять их на страницы-фальшивки. Например, пользователи из других стран не станут (в большинстве случаев) читателями фальшивых страниц на иврите – их перенаправят или на пустые страницы, или на другие сайты, на связанные с этой пропагандистской атакой. То же и для немцев, французов и других. Единственная страна, которая присутствует во всех без исключения кампейнах, – Россия, то есть израильская атака доступна пользователям из Израиля и РФ, германская – пользователям из Германии и РФ и так далее. Что тоже очевидно доказывает причастность Москвы к этим действиям.

Четвертый уровень защищен системой Cloudflare одноименной американской компании со штаб-квартирой в Сан-Франциско и офисами по всему миру. Сайт, использующий данную систему, направляет весь свой трафик через нее и таким образом как бы «прячется в толпе»: данные о его месторасположении или личности владельца можно теперь запросить только у Cloudflare. Эту компанию уже давно критикуют за то, что она помогает скрываться кибермошенникам. Теоретически одним «нажатием кнопки» в Cloudflare могли бы остановить и разоблачить всю эту российскую атаку.

Пятый слой

Это уже сами сайты-подделки, чьи доменные имена отличаются от подлинных. Можно увидеть исходные страницы сайтов TheLiberal, Walla! или Mako, с которых был извлечен подлинный контент и вставлен чужой – следы остались в коде. А вот фотографии для этих подделок их создателям пришлось размещать на серверах пятого слоя, за счет чего можно увидеть, что они управляются из единого центра: имена последовательны, и, например, фото «120.jpg» идет на якобы «израильский» сайт на иврите, а «119.jpg» – на тот, что выдает себя за «французский». Этот слой также защищен Cloudflare, но нам удалось с помощью некоторых действия сузить возможный ореол нахождения серверов, на которых лежит контент, до региона Юго-Восточной Азии.

Ложь по-русски

Множество факторов – схожесть инфраструктур, коды и прочее – указывают, что все атаки ведутся из одного центра. Во Франции и Германии распространители пророссийской агитации допускали более грубые ошибки, чем в Израиле. Кампания, которая ведется в эти дни, шире предыдущих, в ней используют гораздо больше серверов и доменов.

Исследователи обнаружили на сайтах по-русски написанный placeholder – текст-помощник, вставляемый в код. Кроме того, удалось выяснить, что индийский домен ourteam.co.in, который мы упоминали выше, хотя и не сменил официально владельца, но перенесен на сервер в Москву и связан с человеком по имени Zhanna Kambieva. По этому адресу в Москве (дом и квартира) зарегистрированы также компании K-POP Partners и First Data.

Многие домены регистрировались в Черногории, но управление отдано российской фирме с мая 2023 года – незадолго до того, как в Сети появились первые фальшивки. Это может быть совпадением, но по тому же адресу в Москве обнаружился и домен whistleblowersblog.com, который некогда использовался в длинной череде сетевых афер.

Непрофессиональная работа

Концепция нынешней информационной атаки схожа с той, что русские (по словам американской разведки) использовали ранее в кампейне в поддержку Дональда Трампа. Это не наспех проведенная акция: кто-то влил много денег в покупку серверов, доменов, фейковых профилей, создание сетевой инфраструктуры, сокрытие источников…

Несмотря на это, реализация всей идеи поражает своим дилетантизмом. Языковые ошибки и неправильно построенные предложения выдают, что человек, писавший на иврите, не родился в Израиле и не является носителем языка. При всем уважении к Джоане Ландау, автору «Либерала», ее имя не настолько громко, чтобы привлечь дополнительное внимание к контенту, публикуемому от ее имени, но организаторы атаки недостаточно знакомы с местными реалиями, чтобы знать это: скорее всего, зайдя на сайт журнала «Либерал», они просто забрали с него первую попавшуюся страницу.

Качество поддельных профилей также вызывает ностальгию по старой «фабрике троллей». Похоже, руководители нынешней кампании покупали самые дешевые профили, которые только могли найти. Не было сделано даже попыток придать им хотя бы минимальную достоверность. Наряду с техническими ошибками (например, интерфейс системного администратора почему-то оставлен открытым), исполнение просто разочаровывает. Впрочем, и в 2015-2016 годах при атаке на Демпартию США допускались грубые ошибки, благодаря которым удалось идентифицировать личности тех, кто вел кампейн, и предъявить им обвинения.

Качество реализации атак соответствует знаниям интернет-бандитов, промышляющих фишингом, кражей кредитных данных и интернет-паролей, нежели серьезной государственной системе. Видимо, российский пропагандистский аппарат уже настолько изношен, что предлагает генерировать антиукраинские информационные атаки крайне некомпетентным исполнителям.

Ран Локер, Ноам Ротем, «Либерал». Иллюстрация: Depositphotos √